PSV“又”遭破解:黑客称利用邮件漏洞可获所有权限

索尼在PSV上下的功夫可以说是前所未有,相比于之前不到两年便被破解的PSP,PSV虽从发布以来就在传出各种“被破解”的消息,但截至今日,狼来了又走,已经没人再把这种消息当回事了。

但这次或许是真的,狼真的来了。

据国外网站hackinformer披露,次的“破解”还是利用之前说的邮件漏洞,root后可获得PSV所有权限,支持安装其他人备份的游戏,切换PSN,解锁奖杯,改存档,从理论上讲基本算完破了。(之前的破解主要说是PSV的记忆卡机制被破解。但是该破解跟系统权限破解没有直接的关系,更不用说Root权限,想用它运行盗版游戏并不现实。而这次这个EML邮件注入,本质上是利用PSV自带邮件App的漏洞,向记忆卡上写入和读出文件,算是前进了一大步吧。)

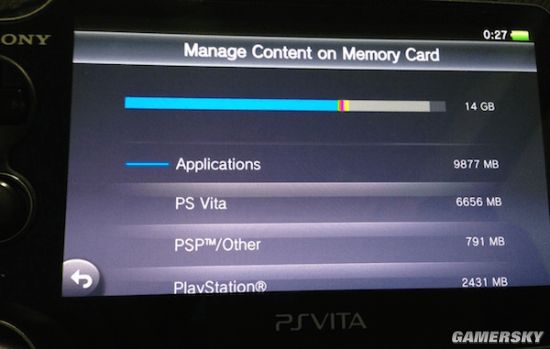

由于PSV内部的相关设置信息,基本都是以明文的形式储存在记忆卡里(例如奖杯信息、主题、程序路径,甚至包括PSN的帐号密码都有)。不过索尼将Vita记忆卡封存了,用户是无法直接访问的,自能经由Vita的内容管理工具CMA。可惜的是,PSV自带的邮件应用里存在较多的Bug,黑客可以利用这些Bug,将PSV的数据导出来,也就是用户的所有信息基本都能看到了。

这个漏洞利用的是一个uri诡计:用“支持的_uri + 文件路径 + 句号”这样的结构,例如“email:send?attach=ur0:shell/db/app.db.”,就可以访问该文件,但是这有一些限制:

不能导出大于2M的文件

不能导出7级目录的文件

例如ux0:/Subfolder1/Subfolder2/Subfolder3/Subfolder4/Subfolder5/Subfolder6/File7.txt

只在3.52以下系统有效,下一版固件会被封锁。

以下是root后现阶段的功能和特色

基本功能

– 读取文件

– 导出ux0

– 导出任何文件

– 导出卡带

– 写文件

– 向ux0写文件

– 向任意分区写文件 (除了只读分区,比如: vs0)

– 删除文件

– 删除ux0的文件

– 删除其他分区的文件

PSV“又”被破解了:黑客称利用邮件漏洞可获PSV所有权限

特色功能

– 所有版本

– 自制主题

– 泡泡自制(PSP/PSVita)

– 泡泡交换 (隐藏应用)

– 把PSP制成泡泡

– 应用安装

–卡带备份安装

– 解锁奖杯(白金奖杯随便改…)

– PSTV

– 运行不能运行的游戏

– 注册表编辑

– 切换PSN账户

– 用CMA给任何人备份 (无需 PSN 账户)

– 伪装地区/任意更换服务器

– 不完全的调试(Semi-debug)

此外,EML邮件破解还有Dump卡带的功能,但是这张王牌黑客并没有进一步公开他们使用的具体方法。请关注我们的后续报道。